Neue Sicherheitsplattform zum Schutz kritischer Energieinfrastrukturen

Die kritischen Energieinfrastrukturen von heute bestehen aus einer Mischung von Kraftwerken und dezentralen erneuerbaren Energiesystemen. Diese umfangreichen, verstreuten und unterschiedlichen Systeme und Anlagen bilden vielfältige Betriebsumgebungen, für die interoperable IT-Verwaltungsplattformen und Kommunikationsprotokolle erforderlich sind. Bestehende Lösungen umfassen aber nur ein aufgesplittertes Angebot an Einzelinnovationen, wodurch sich die Sicherheitsrisiken erhöhen. Genau hier setzte das EU-unterstützte Projekt DEFENDER an: Es entwickelte eine Sicherheitsplattform, um cyber-physische Angriffe auf kritische Energieinfrastrukturen zu identifizieren, zu bewerten und einzudämmen. Das System nutzt dabei verschiedene Technologien von künstlicher Intelligenz bis hin zu halbautomatisch eingeleiteten Gegenmaßnahmen. Im Rahmen des Projekts wurde zudem ein europaweites Zentrum für den Austausch von Bedrohungsinformationen eingerichtet. „DEFENDER bietet Lösungen für ein wirklich breites Spektrum von Kontexten und leistet so einen Beitrag zur Beschleunigung von Innovationen im Bereich cyber-physische Sicherheit in der EU“, so Projektkoordinator Gabriele Giunta vom Unternehmen und Projektträger Engineering Group(öffnet in neuem Fenster). „Dank EU-Unterstützung in Form des Dienstes „Horizon Results Booster“(öffnet in neuem Fenster) konnten wir die Ergebnisse ein Stück näher in Richtung Marktreife bringen.“

Sicherheit, Widerstandsfähigkeit und Selbstheilung durch Design

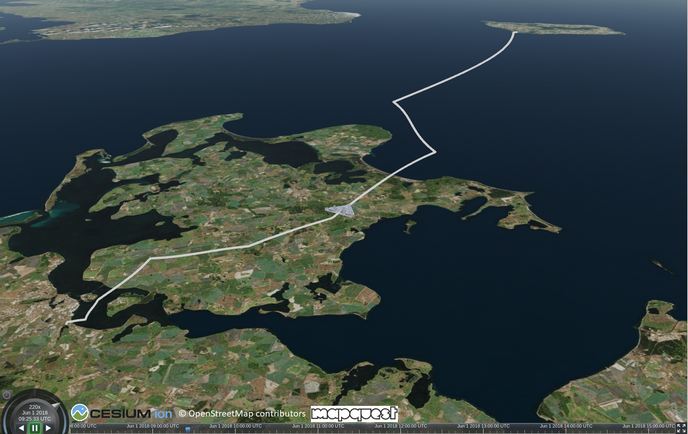

Während das Angebot an Energieversorgungsoptionen immer weiter wächst, nehmen auch die Sicherheitsrisiken für die Netzwerke zu. Übergreifende Ansätze zu deren Schutz werden dadurch schwieriger. Einrichtungen im Bereich kritische Energieinfrastrukturen werden häufig innerhalb technischer und operativer Silos betrieben. An der Energiewertschöpfungskette von der Erzeugung bis zum Verbrauch sind mehrere Akteure beteiligt, zwischen denen es keine nennenswerte Koordination gibt. Das Projektteam fand zunächst die wichtigsten physischen und Cyber-Bedrohungen heraus und stützte sich dabei auch auf die Mithilfe potenzieller Endanwender des Systems. Die daraufhin entwickelten Werkzeuge zur Bedrohungserkennung und -eindämmung von DEFENDER fallen in zwei Kategorien: Gewährleistung der Widerstandsfähigkeit sowie Überwachung und Schutz der kritischen Energieinfrastrukturen. Eine Reihe hochmoderner Lösungen wurde in das System eingebunden. Mittels fest angebrachter Sensoren und beweglicher Geräte wie Drohnen oder Video-Überwachungstechnologien werden potenzielle Bedrohungen aufgezeichnet. Unter Einsatz von Methoden des maschinellen Lernens erfolgt anschließend eine Bewertung des jeweiligen Bedrohungsgrads. Anhand eines komplexen Instrumentariums basierend auf Ereignisverarbeitung und Spieltheorie wählt die Bedienperson dann die entsprechenden Eindämmungs- oder Notfallmaßnahmen aus den verfügbaren Optionen aus. „Dank dieser intelligenten Technologien haben wir eine in sich gut abgestimmte Sicherheitsplattform, die nicht nur in der Lage ist, ihre Umgebung wahrzunehmen, sondern sich auch mit ihr weiterentwickeln kann“, fasst Giunta zusammen. Die Schaffung einer „Sicherheitskultur in der Gesellschaft“ war ein Kernpunkt des Projektansatzes. Bei diesem System können Sicherheitsbedienstete über das Smartphone Behörden auf Sicherheitsbedenken aufmerksam machen bzw. von den Behörden entsprechende Informationen erhalten. Blockchain-Technologie(öffnet in neuem Fenster) sorgt für eine sichere, den Datenschutz gewährleistende Kommunikation. „Die Personen agieren als eine Art ,virtuelle Sensoren‘, die befähigt sind, Sicherheitsinformationen bereitzustellen, genau wie cyber-physische Sensoren“, erläutert Giunta. Während der Erprobungsphase von DEFENDER(öffnet in neuem Fenster) wurde eine modulare Version der Plattform für jede der vier Pilotanlagen in Frankreich, Italien und Slowenien eingerichtet und von Endanwenderinnen und -anwendern bewertet. Auch die Fähigkeit des Systems, mit verschiedenen realistischen Angriffsszenarien auf kritische Energieinfrastrukturen umzugehen, wurde beurteilt; verantwortlich für diesen Teil waren ENGIE(öffnet in neuem Fenster) (Erzeugung), ASM (Verteilung), BFP(öffnet in neuem Fenster) (erneuerbare Energien) und ELES(öffnet in neuem Fenster) (Übertragung). „Die Dienste der Plattform fanden ein positives Echo. Es zeigte sich, dass die Reaktionen von DEFENDER mit realistischen, simulierten cyber-physischen Angriffen Schritt halten können“, so Giunta.

Grundlage für ein integriertes, europaweites System

Die Ergebnisse von DEFENDER tragen zu etlichen Bereichen der EU-Sicherheitsziele bei, darunter Richtlinie 2008/114(öffnet in neuem Fenster), insbesondere bezüglich des Schutzes kritischer Infrastrukturen, die Richtlinie über die Sicherheit von Netz- und Informationssystemen(öffnet in neuem Fenster) sowie Regelungen zu Drohnen. Die unterschiedlichen gesetzlichen Bezugsrahmen der Richtlinien mit teils uneinheitlichen Begrifflichkeiten und Ansätzen bleiben jedoch weiterhin eine Herausforderung. „Wir haben Lösungen angeboten, mit denen sich Terminologie und Prozesse für die gesamte Umgebung des Schutzes kritischer Infrastrukturen in Einklang miteinander bringen lassen – ein Muss für integrierte physische, cyberbezogene und personengestützte Sicherheitssysteme“, ergänzt Giunta. „Der von DEFENDER vorgeschlagene Rahmen bietet eine Grundlage für die künftige Integration von Technologien, um gemeinsame Werkzeuge zur Entscheidungsfindung bereitzustellen und so die Sicherheit zu verbessern. Durch das Zusammenspiel mit der Bedienperson wird die Schutzwirkung des Sicherheitssystems für kritische Infrastrukturen entscheidend gestärkt.“