Ce que la sécurité en ligne peut apprendre des plans de table de mariage

La cryptographie est un élément essentiel de la vie moderne, dont l’objectif est de sécuriser nos communications lorsque nous effectuons des opérations bancaires, des achats ou lors de nos interactions en ligne. Malgré cela, le coût de la fraude en ligne et du vol d’identité dans l’UE se mesure en milliards d’euros chaque année(s’ouvre dans une nouvelle fenêtre). Une réponse simple pourrait être de rendre nos logiciels de sécurité plus difficiles à pirater, mais cela a un prix. «En effet, si les outils cryptographiques avancés ne sont pas déployés, c’est parce qu’ils sont plutôt lents ou ont un coût élevé», explique Benny Applebaum, professeur à la School of Electrical Engineering de l’Université de Tel Aviv(s’ouvre dans une nouvelle fenêtre). «L’objectif est de réduire la complexité tout en garantissant la meilleure efficacité possible d’une tâche cryptographique.» Benny Applebaum a dirigé le projet Cryptography with Low Complexity (CLC)(s’ouvre dans une nouvelle fenêtre), financé par l’UE, qui s’est penché sur cette question. «Si je veux envoyer quelque chose en toute discrétion, je dois intégrer mon message dans un calcul informatique complexe, un calcul difficile à résoudre», explique Benny Applebaum. La difficulté calculatoire peut être considérée comme une ressource utilisée pour garantir le secret, mais cette difficulté ralentit également le processus d’envoi du message. «La question générale est la suivante: puis-je utiliser des calculs complexes, mais rendre le processus rapide?» ajoute-t-il.

Plan de table de mariage: un problème complexe

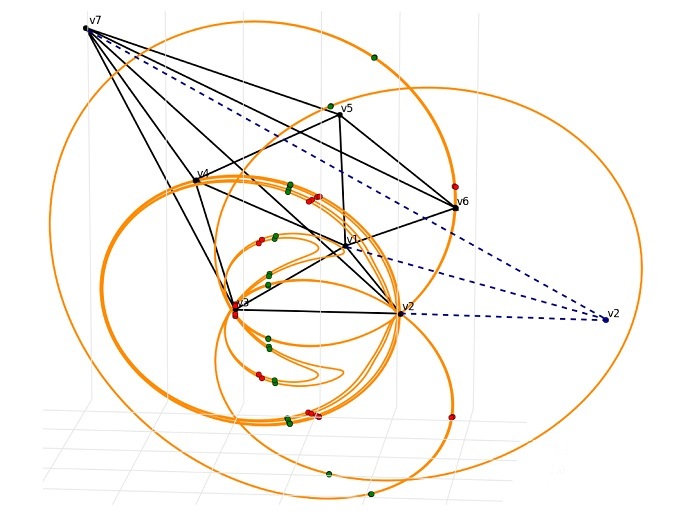

Pour y répondre, son équipe s’est tournée vers une catégorie de problèmes appelée «problèmes de satisfaction de contraintes»(s’ouvre dans une nouvelle fenêtre). Il s’agit de problèmes faciles à poser, mais difficiles à résoudre. Par exemple, comment placer un groupe d’invités à un mariage autour d’un ensemble de tables, avec de nombreuses règles qui se chevauchent et qui déterminent quels invités peuvent ou ne peuvent pas partager la même table. «Les règles sont simples, mais la résolution du problème peut s’avérer très complexe», note-t-il. «Vous ne savez pas comment faire sans essayer toutes les solutions, ce qui est difficile à exécuter.» Concrètement, Benny Applebaum et son équipe ont analysé ce type de problème pour quantifier le niveau de difficulté. Ils ont ensuite développé des outils cryptographiques avancés susceptibles de réduire la complexité de calcul tout en maintenant la difficulté de résolution du problème. «En cours de route, nous avons acquis une meilleure compréhension de ce type de problème de satisfaction de contraintes, ce qui est important dans la théorie de l’informatique», déclare Benny Applebaum. «L’approche que nous avons adoptée ici consiste à dire qu’il n’est pas nécessaire de faire beaucoup de choses compliquées pour garantir la sécurité. Un petit niveau de complexité peut suffire.»

La sécurité dans le détail

Si ces principes cryptographiques sont simples en théorie, leur mise en pratique est plus difficile, et une décision doit être prise quant au niveau de sécurité souhaité. «Pour déployer la cryptographie dans le monde réel, nous devons disposer d’une estimation concrète de la difficulté du problème afin de trouver le meilleur compromis entre efficacité et sécurité», explique-t-il. «Il s’agit d’une tâche subtile. Nous disposons maintenant de quelques estimations, et nous commençons à comprendre ce qui est raisonnable et ce qui ne l’est pas.» Ces travaux ont été soutenus par le Conseil européen de la recherche(s’ouvre dans une nouvelle fenêtre). «Cela nous a beaucoup aidés pour embaucher des étudiants et des postdocs, et, avant la pandémie, pour voyager à l’étranger et inviter des collègues en Israël. Se retrouver, parler et échanger des idées, c’est très précieux.» Parmi les autres applications des recherches de Benny Applebaum figurent de nouveaux outils pour le calcul multipartite sécurisé(s’ouvre dans une nouvelle fenêtre), un paradigme de sécurité qui permet le calcul distribué sur des informations privées, une fonction importante dans l’analyse des données sanitaires ou financières. En collaboration avec les co-auteurs, l’équipe a conçu des protocoles avec un minimum d’interaction, suggéré de nouvelles approches pour distribuer de manière sécurisée des informations entre des serveurs méfiants, et développé des protocoles pour calculer en toute sécurité des opérations arithmétiques de manière native et efficace sans les traduire en opérations binaires.